configurer et régler

La sécurité informatique est une question importante et tout le monde devrait l'examiner ou faire confiance à quelqu'un pour l'aider en matière de sécurité.

Dans la pointe Optimiser le pare-feu Windows Vista

nous avons déjà montré où vous pouvez définir et configurer le pare-feu Vista. Dans cet atelier, nous approfondirons un peu le sujet Pare-feu Windows Vista une.

Définir et configurer le pare-feu Windows Vista a été utilisé dans Windows Vista Ultimate, mais le nouveau pare-feu Windows est disponible dans toutes les versions de Windows Vista.

Table des matières

- 1. Nouvelles fonctionnalités du pare-feu Windows

- 2. Généralement via le pare-feu Windows avec une sécurité étendue

- 3. Les profils de pare-feu Windows Vista avec description

- 4. Configurer l'exception pour le trafic réseau entrant

- 5. Configurer l'exception pour le trafic réseau sortant

- 6. Création d'une règle de sécurité de connexion

- 7. Surveillance

- 8. Fazit

Innovations du Pare-feu Windows Vista

Tout d'abord pour ceux qui ne sont pas encore familiarisés avec les nouvelles fonctionnalités du pare-feu Windows Vista.

- Le trafic entrant et sortant peut être surveillé, autorisé ou bloqué.

- Configuration via une Microsoft Management Console (interface MMC).

- Intégration de la sécurité du protocole Internet (IPsec) et du filtrage par pare-feu.

Explication de la Microsoft Management Console (interface MMC)

Avec MMC bref, tu veux dire le Construction, structure ainsi que Représentation d'informations dans une fenêtre. MMC indique qu'une fenêtre est essentiellement divisée en trois colonnes.

La colonne de gauche montre toute la structure et la colonne de droite s'appelle la fenêtre de détail, où des fonctions plus détaillées sont affichées.

Les informations principales sont affichées dans la zone centrale.

? Explication de la sécurité du protocole Internet (IPsec)

IPsec est une Protocole de sécurité et est censé compléter une faiblesse du protocole Internet (IP) remède. Ainsi augmenté IPsec la sécurité du réseau est énorme et devrait protéger contre les attaques par rejeu.

Une attaque par rejeu est l'interception d'informations du réseau afin de reconstruire et d'exploiter une action.

Définir et configurer le pare-feu Vista étendu via la console de gestion Microsoft (interface MMC)

La console de gestion Microsoft n'a rien de nouveau, elle existait déjà sous Windows XP Professionnel, mais vous ne pouviez pas y intégrer le pare-feu.

La première chose que vous devez faire est composant logiciel enfichable dans la console MMC.

Console MMC sous Windows Vista

Avec Touche Windows + r et dans la fenêtre "Exécuter" mmc entrez ou cliquez sur Logo Vista (Démarrer) et dans le champ de recherche mmc valider à chaque fois avec Enter.

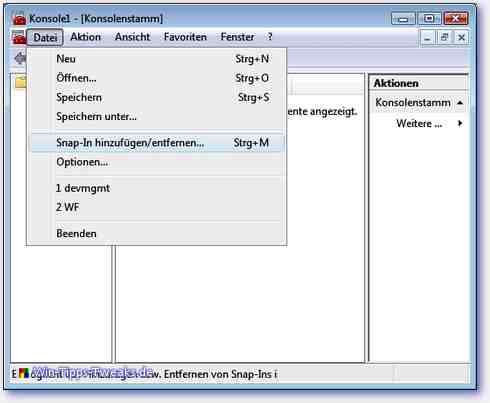

Dans la MMC sur :

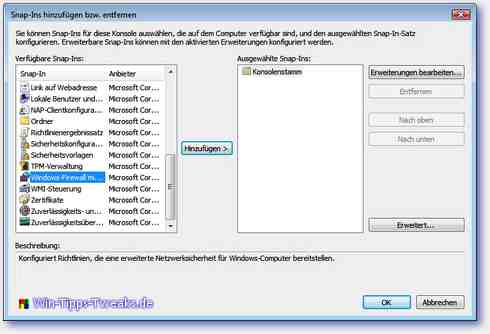

Fichier> Ajouter/Supprimer un composant logiciel enfichable > puis dans la fenêtre de gauche sous composant logiciel enfichable disponible

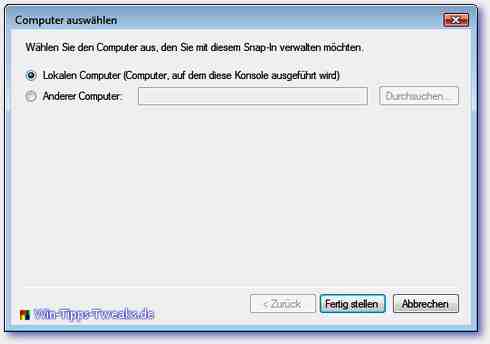

"Pare-feu Windows avec sécurité avancée" sélectionnez et cliquez Ajouter cliquez sur la fenêtre suivante avec ??Achevée?? confirmer.

Ajouter/Supprimer un composant logiciel enfichable...

Ajouter un composant logiciel enfichable au composant logiciel enfichable sélectionné

Sélectionnez l'ordinateur

Le pare-feu Windows est désormais intégré à l'interface MMC avec une sécurité renforcée.

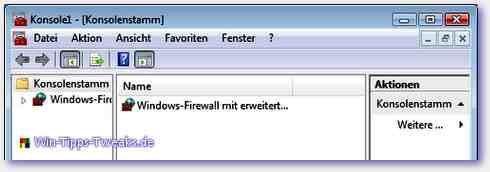

Pare-feu Windows avec sécurité étendue sous MMC

L'une des options les plus rapides consiste à démarrer le pare-feu avec une sécurité renforcée Touche Windows > Saisie fi > Entrer et le pare-feu Windows est démarré avec une sécurité étendue. Attention : cette astuce ne fonctionne que si vous n'installez aucun autre programme qui se pousse avant la recherche.

Généralement via le pare-feu Windows avec une sécurité étendue

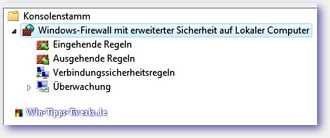

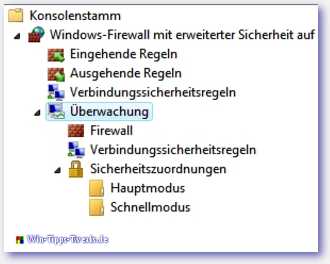

Dans la partie gauche de la fenêtre, vous pouvez cliquer sur ??Pare-feu Windows avec sécurité avancée sur ordinateur local?? afficher la structure.

- Règles entrantes

- Règles sortantes

- Règles de sécurité de connexion

- Suivi

Volet gauche dans le pare-feu Windows Vista

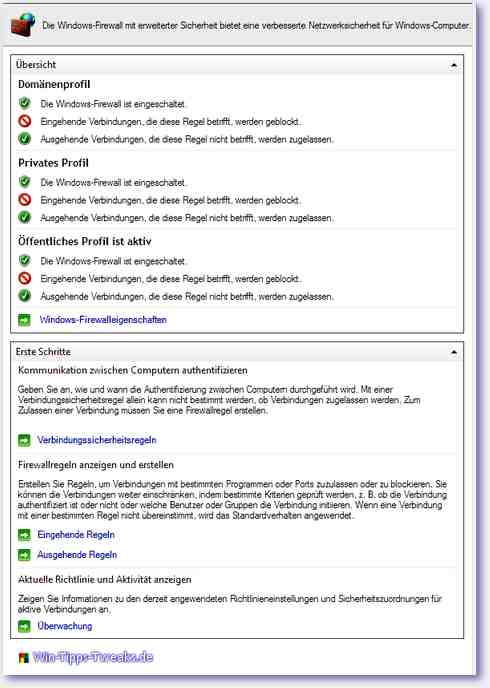

Les points suivants peuvent être trouvés dans la zone principale:

- Aperçu des profils (les profils standards sont le profil de domaine, le profil privé et le profil public).

- Propriétés du pare-feu Windows.

Ici, vous pouvez activer ou désactiver les profils et les configurer. Vous pouvez également trouver les paramètres IPsec ici. - Premiers pas Description pour :

- Règles de sécurité de connexion

- Règles entrantes

- Règles sortantes

- Suivi

Zone principale avec les profils individuels

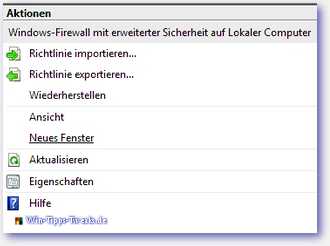

Dans la zone de la fenêtre de droite (fenêtre de détail) :

- Politiques d'importation

- Politiques d'exportation

- restaurer

- Voir

- Nouvelle fenêtre

- Mettre à jour

- Les propriétés correspondent aux propriétés du pare-feu Windows dans la zone principale

- d'aide

Volet de droite (volet de détails)

Le contenu de la zone principale et de la zone de droite de la fenêtre est variable, cela dépend de ce que vous venez de sélectionner dans la zone de gauche de la fenêtre.

Les profils de pare-feu Windows Vista avec description

Un extrait de l'aide de Windows Vista :

Domäne

Ce profil est utilisé lorsqu'un ordinateur est connecté à un réseau sur lequel son compte de domaine est activé.

Privé

Ce profil est utilisé lorsqu'un ordinateur est connecté à un réseau sur lequel son compte de domaine n'est pas activé, par ex. B. dans un réseau domestique. Les paramètres du profil privé doivent être plus restrictifs que ceux du profil de domaine.

publiquement

Appliqué lorsqu'un ordinateur est joint à un domaine via un réseau public, tel qu'un B. Ordinateurs dans les aéroports et dans les cafés. Les paramètres du profil public doivent avoir les restrictions les plus sévères car l'ordinateur est connecté à un réseau public, où la sécurité ne peut pas être contrôlée aussi étroitement que dans un environnement informatique.

Profils de pare-feu dans la vue détaillée

Exception pour ??Trafic réseau entrant?? configurer

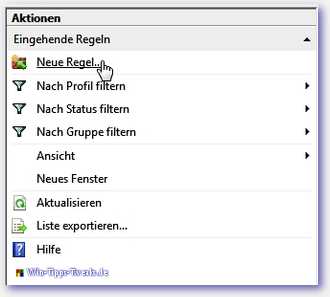

Pour créer une règle, sélectionnez ?? dans le volet de gauche.Règles entrantes?? la fin. Vous pouvez maintenant cliquer dans la zone de droite de la fenêtre (fenêtre de détail) Nouvelle règle... . Cliquez

Créer de nouvelles règles pour le trafic réseau entrant

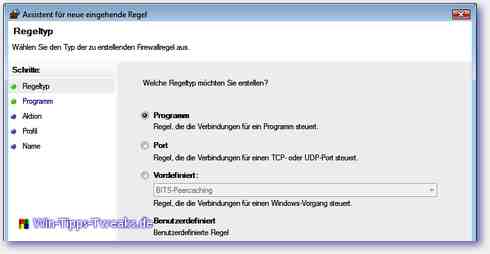

Suivant Types de règles sont disponibles:

- Programme (Règle qui contrôle la connexion pour un programme.)

- Port (Règle qui contrôle la connexion pour un port TCP ou UDP.

- Prédéfini (Règle qui contrôle la connexion pour une opération Windows.)

- Benutzerdefiniert (Règle personnalisée)

Nous choisissons le bouton radio Programme sortir et continuer. Les étapes suivantes sont clairement visibles dans la zone de gauche de la fenêtre.

Assistant Nouvelle règle de trafic entrant

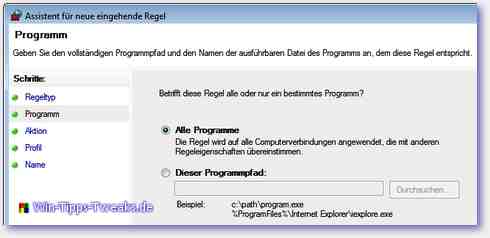

Dans la boîte de dialogue suivante, vous pouvez configurer un programme spécifique ou la règle pour tous les programmes.

Ici, nous choisissons pour ??Tous les programmes?? sortir et continuer plus.

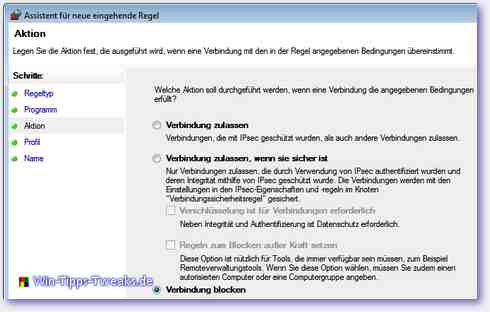

Au pas Action le support est arrivé

- Autoriser les connexions (pour autoriser les connexions protégées par IPsec ainsi que d'autres connexions)

- Autoriser la connexion si elle est sécurisée. (Uniquement les connexions protégées par IPsec)

- Bloquer les connexions

pour sélectionner. ??Bloquer les connexionsPrenons cet exemple, cela signifie que l'ordinateur n'est plus accessible de l'extérieur.

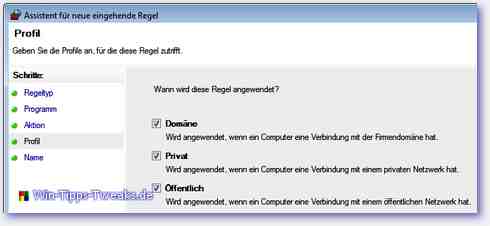

Dans les dernières étapes, vous décidez pour quels profils la règle doit être utilisée et attribuez un nom.

La règle peut être désactivée, supprimée ou reconfigurée sous Propriétés dans la fenêtre de détail.

Exception pour le trafic réseau sortant configurer

Être une règle pour trafic réseau sortant le processus de création de règles est le même que celui de création de règles pour le trafic réseau entrant, en tenant compte du fait que la règle Vista est configurée en externe. Le processus exact est décrit ci-dessus.

Création d'une règle de sécurité de connexion

À propos des règles de sécurité de connexion.

Comme leur nom l'indique, ce ne sont pas les programmes et services qui sont réglementés, mais ceux Communication (Connexion) entre deux terminaux.

La tâche consiste à fournir un ordinateur et/ou un utilisateur authentifier. Ce sera avec le Protocole de sécurité IPsec réalisé, mais maintenant pour créer une règle de sécurité de connexion.

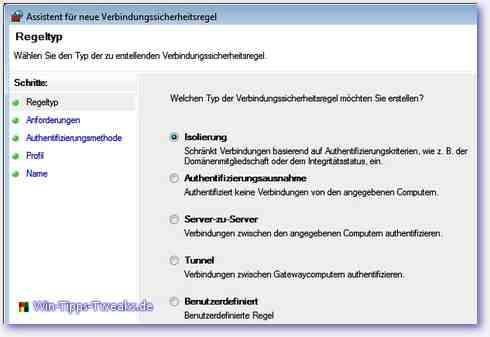

Vous choisissez d'abord dans la zone de gauche de la fenêtre Règles de sécurité de connexion et cliquez dans la fenêtre de détails Nouvelle règle...

Il existe à nouveau plusieurs types de règles parmi lesquels choisir

- Isolation (Restriction des connexions en fonction de critères d'authentification, tels que l'appartenance à un domaine ou l'état de santé.

- Exception d'authentification (N'authentifie pas les connexions des ordinateurs spécifiés.

- Serveur à serveur Authentifier les connexions entre les ordinateurs spécifiés.

- Tunnel Authentifiez les connexions entre les ordinateurs passerelles.

- Benutzerdefiniert (Règle personnalisée)

Pour ce processus, nous choisissons Isolation à partir.

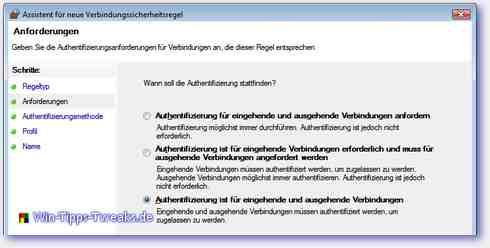

Assistant de nouvelle règle de sécurité de connexion

Au pas Exigences vous pouvez choisir comment l'authentification est utilisée.

- Demander une authentification pour les connexions entrantes et sortantes. (Toujours effectuer une authentification si possible. Cependant, l'authentification n'est pas requise.)

- L'authentification est requise pour les connexions entrantes et doit être demandée pour les connexions sortantes.. (Les connexions entrantes doivent être authentifiées. Authentifiez toujours les connexions sortantes si possible. Cependant, l'authentification n'est pas requise.

- L'authentification est requise pour les connexions entrantes et sortantes (Les connexions entrantes et sortantes doivent être authentifiées pour être autorisées.)

On vote ??L'authentification est requise pour les connexions entrantes et sortantes ?? ainsi nous bloquons toutes les communications entrantes et sortantes qui ne s'authentifient pas.

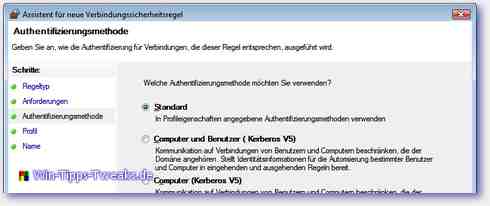

La méthode d'authentification doit également être déterminée et les méthodes suivantes sont à notre disposition :

- Standard (Utilisez la méthode d'authentification spécifiée dans les propriétés du profil.)

- Ordinateurs et utilisateurs [Kerberos V5] (Limiter les communications aux connexions des utilisateurs et ordinateurs joints au domaine. Fournit des informations d'identité pour autoriser des utilisateurs et des ordinateurs spécifiques dans les règles entrantes et sortantes.)

- Ordinateurs [Kerberos V5] (Limiter les communications aux connexions des utilisateurs et ordinateurs joints au domaine. Fournit des informations d'identité pour autoriser des utilisateurs et des ordinateurs spécifiques dans les règles entrantes et sortantes.)

- Certificat informatique (Restreindre la communication aux connexions des ordinateurs qui ont un certificat de cette autorité de certification.

- Erweitert (Entrez personnalisé pour la première et la deuxième authentification.)

Ici, nous choisissons le Méthode standard du profil.

Alors, quel genre de règle de connexion avons-nous créé ?

Isolation signifie que, par exemple, seuls les ordinateurs avec le même Domaine ou groupe de travail pour communiquer avec mon ordinateur et cela s'applique à connexions entrantes et sortantes. L'autre ordinateur doit également pouvoir s'authentifier, mais IPsec est pertinent pour l'authentification.

Et comme IPsec est très complexe, je n'irai pas plus loin.

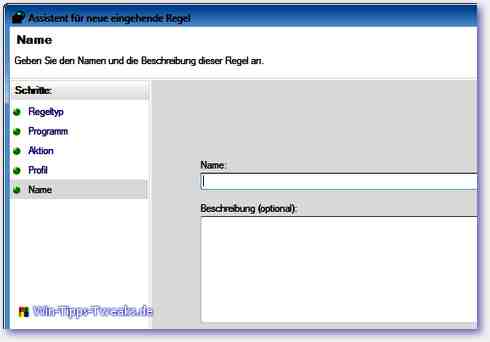

Dans les dernières étapes, vous déterminez pour quels profils la règle doit être utilisée et attribuez un nom.

Enfin et surtout, vous pouvez surveiller toutes les activités du trafic réseau entrant et sortant, qui sont chacune divisées en :

- Pare-feu

- Règles de sécurité de connexion

- Zones d'association de sécurité

Sous le point Suivi sera toujours le État du pare-feu, Paramètres généraux ainsi que Paramètres de journalisation de tous les profils sont affichés.

Surveillance avec le pare-feu des points individuels, règles de sécurité de connexion...

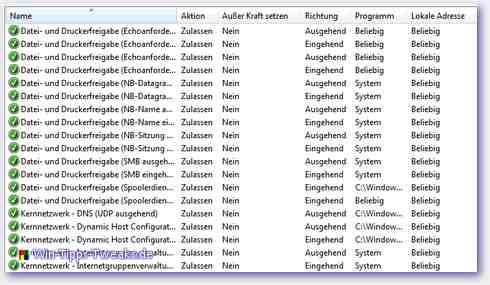

Pare-feu ?? surveillance

Un aperçu détaillé de toutes les activités du pare-feu peut être surveillé sous ce point. Quelle action a été autorisée ou bloquée ?

Était-ce entrant ou sortant?

Actions du réseau en détail

Règles de sécurité de connexion ?? surveillance

- Toutes les règles de sécurité de connexion actives sont affichées ici avec les paramètres configurés.

Zones d'association de sécurité ?? surveillance

- Mode principal

La négociation en mode principal établit un canal sécurisé entre deux ordinateurs et définit une suite de protection cryptographique. La collecte de protection peut, par exemple, consister en une authentification de données informatiques ou en un échange de clés secrètes. Ces informations peuvent être cartographiées et surveillées via le mode principal.

Les ordinateurs actuellement connectés sont affichés.

- Mode rapide

Comme en mode principal, un canal sécurisé est établi entre deux ordinateurs. Utilisé pour négocier le mode rapide IKE (Internet Key Exchange) pour protéger les données. Des associations de sécurité sont établies lors de l'établissement de la connexion ; cette association est négociée via le service IPsec (Internet Protocol Security).

Le mode rapide n'est pas un échange complet car il dépend de l'échange de mode principal.

Conclusion

Avec le nouveau pare-feu Windows Vista, Microsoft a déjà fait un grand pas en avant. Mais vous devez également souligner très clairement qu'il existe de bien meilleurs pare-feu qui sont également capables d'apprendre. Quiconque a essayé cet atelier peut certainement avoir son mot à dire sur le nouveau pare-feu Windows Vista de Microsoft.

| Transparence: | Cet article peut contenir des liens d'affiliation. Ceux-ci mènent directement au fournisseur. Si un achat est effectué par ce biais, nous recevons une commission. Il n'y a aucun frais supplémentaire pour vous ! Ces liens nous aident à refinancer le fonctionnement de win-tipps-tweaks.de. |

Cette astuce vient de www.win-tipps-tweaks.de

© Droits d'auteur Michael Hille

avertissement:

L'utilisation incorrecte de l'Éditeur du Registre ou de ses astuces peut entraîner de graves problèmes de système pouvant vous obliger à réinstaller votre système d'exploitation. La falsification des fichiers du registre et l'utilisation des astuces sont à vos risques et périls.